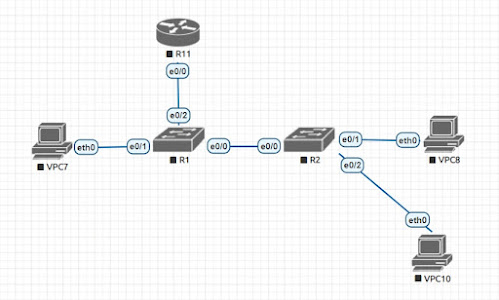

GLBP - SWITCHING TECHNOLOGIES #27 ( CCNP )

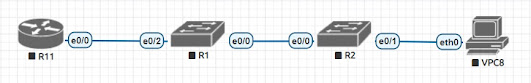

SWITCHING TECHNOLOGIES #27 : GLBP Hapus Konfigurasi VRRP di R1 dan R2 R1 dan R2 default int f0/1 Konfigurasi di R1 R1 R1(config)#interface FastEthernet0/1 R1(config-if)#ip address 192.168.12.1 255.255.255.0 R1(config-if)#glbp 1 ip 192.168.12.254 R2 R2(config)#interface FastEthernet0/1 R2(config-if)#ip address 192.168.12.2 255.255.255.0 R2(config-if)#glbp 1 ip 192.168.12.254 Konfigurasi pada PC PC-1 dan PC-2 PC1> ip 192.168.12.10/24 192.168.12.254 PC2> ip 192.168.12.11/24 192.168.12.254 Verifikasi R1 R1(config)#do show glbp brief Interface Grp Fwd Pri State Address Active router Standby router Fa0/1 1 - 100 Active 192.168.12.254 local 192.168.12.2 Fa0/1 1 1 - Active 0007.b400.0101 local Fa0/1 1 2 - Listen 0007.b400.0102 192.168.12.2 ----------------- R2 R2(config-if)#do show glbp brief Interface Grp Fwd Pri State Address Active router Standby router Fa0/1 1 - 100 Standby 192.168.12.254 192.168.12.1 local Fa0/1 1 1 - Listen 0007.b4...